La centrale est le dispositif principal du système Ajax. Le modèle de centrale affecte certaines fonctionnalités du système.

Partner Portal

Panneau de contrôle sans fil. Connexion via Wi-Fi, Ethernet et deux cartes SIM (2G/3G)

La centrale est le dispositif principal du système Ajax. Le modèle de centrale affecte certaines fonctionnalités du système.

Les facteurs suivants affectent la quantité de données cellulaires utilisées par la centrale :

Vous pouvez utiliser un espace vide pendant 180 jours à compter de la date de création de l’espace ou de la date de suppression du dernier dispositif. Après cette période, un espace vide sera supprimé.

Pour éviter la perte de la configuration de l’espace, le système envoie une notification après 173 jours à compter de la date de création de l’espace ou de la date de suppression du dernier dispositif.

Le système supprimera l’espace vide même s’il est armé. L’utilisateur ne peut supprimer l’espace vide que lorsque le système est désarmé. Lorsque l’espace est supprimé (automatiquement ou manuellement), ses événements sont également supprimés.

Vous pouvez créer et utiliser un nombre limité d’espaces vides. L’espace Ajax est vide lorsque aucune centrale Ajax, caméra Ajax, Ajax NVR ou serrure intelligente Yale n’est ajoutée.

Vous pouvez créer et utiliser :

Si un espace est vide, vous ne pouvez pas l’armer ou utiliser le bouton de panique dans les applications Ajax.

Vous pouvez toujours créer et utiliser un nombre illimité d’espaces avec des dispositifs.

Oui, vous pouvez supprimer la centrale hors ligne de l’espace armé. Cela peut être utile si la centrale tombe en panne alors que le système est armé et qu’il n’y a aucun moyen de remplacer la centrale en utilisant le transfert de données. Si la centrale est retirée de l’espace, l’utilisateur peut continuer à utiliser les caméras Ajax, Ajax NVR et la serrure intelligente Yale ajoutés à l’espace.

L’administrateur ou l’installateur ayant des droits de configuration du système peut supprimer la centrale hors ligne de l’espace armé.

Pour ce faire, dans les applications Ajax:

Vous pouvez supprimer la centrale hors ligne de l’espace armé si cette centrale n’est pas connectée à la station de surveillance.

Non, lorsque l’espace est supprimé (manuellement ou automatiquement), ses événements sont également supprimés. Vous ne pouvez pas le restaurer.

À un espace, vous pouvez ajouter :

Oui, vous pouvez connecter un système Ajax à un logiciel de télésurveillance sans une centrale Ajax. La fonctionnalité est disponible dans les versions suivantes des applications Ajax :

Si la version de votre application est antérieure, vous avez besoin d’une centrale Ajax pour connecter un système au logiciel de télésurveillance.

D’autres fonctionnalités ne dépendent pas de l’ajout d’une centrale à l’espace, notamment les onglets Contrôle et Pièces, et l’accès rapide aux dispositifs d’automatisation.

Vous pouvez ajouter un nombre illimité de serrures intelligentes Yale à un espace.

Une seule centrale peut être ajoutée à un espace.

Non, il vous suffit de mettre à jour la version de votre application :

Les fonctionnalités restent les mêmes, notamment les onglets Contrôle et Pièces et l’accès rapide aux dispositifs d’automatisation.

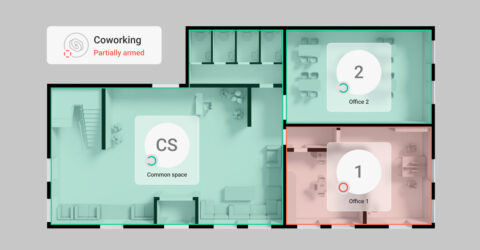

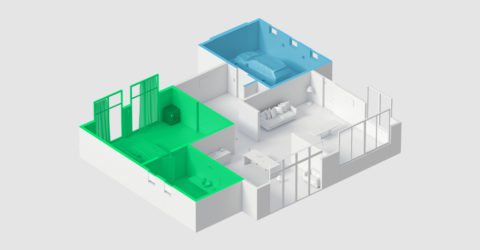

L’espace est un environnement virtuel où se retrouvent plusieurs dispositifs autonomes situés sur un même site physique. Pour créer un espace, l’utilisateur n’a pas besoin d’une centrale Ajax. Des dispositifs sont ajoutés au système en fonction des besoins de l’établissement.

Vous pouvez ajouter une centrale avec des détecteurs, seulement un NVR avec des caméras, seulement des caméras Ajax, des serrures intelligentes ou combiner tous ces dispositifs dans un seul système.

Le concept d’espace offre une flexibilité permettant de personnaliser le système en fonction des besoins spécifiques de l’installation.

Cette option n’est pas prévue. La suppression des événements du système de sécurité est interdite selon les exigences de la norme EN 50131.

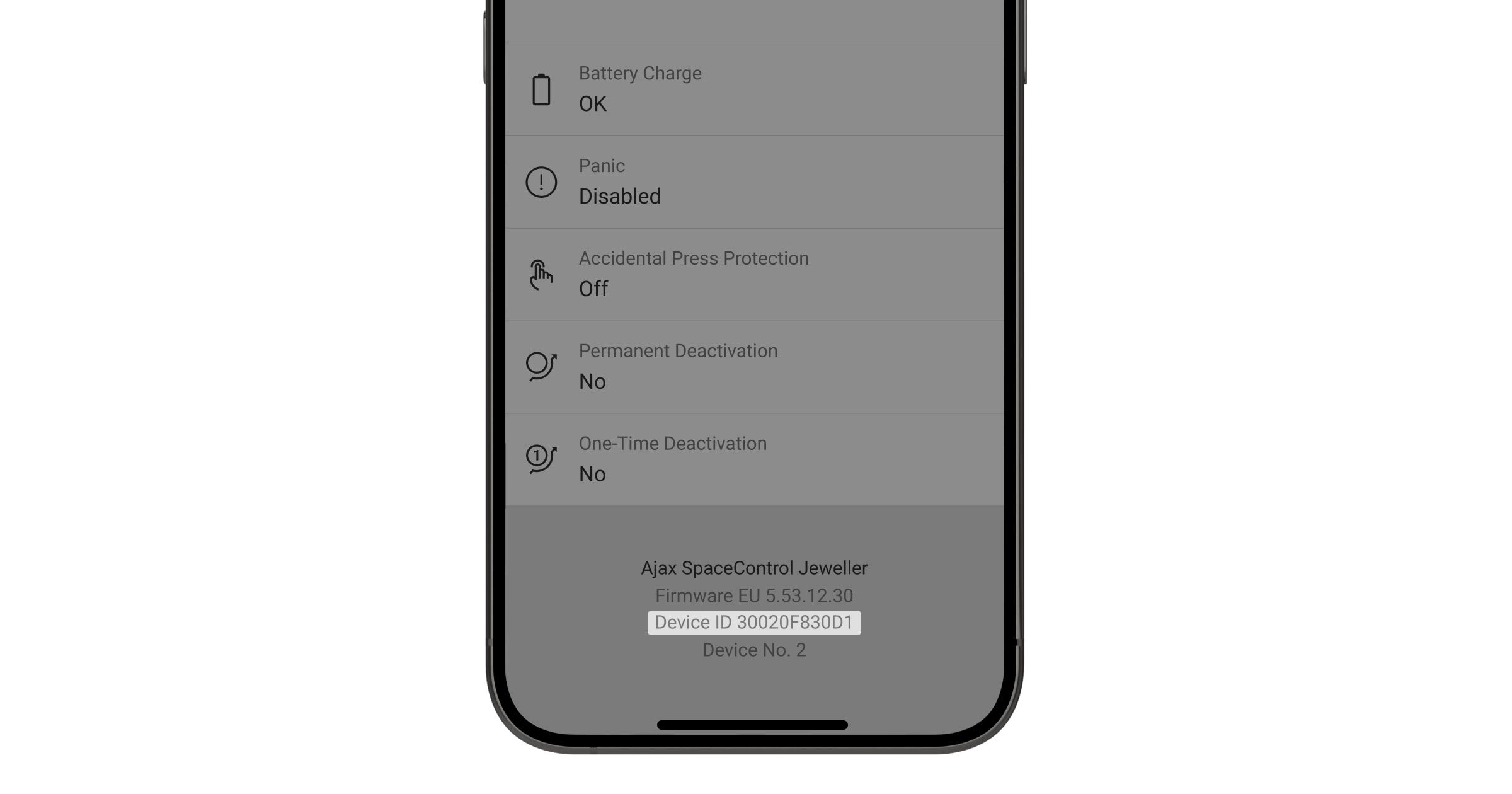

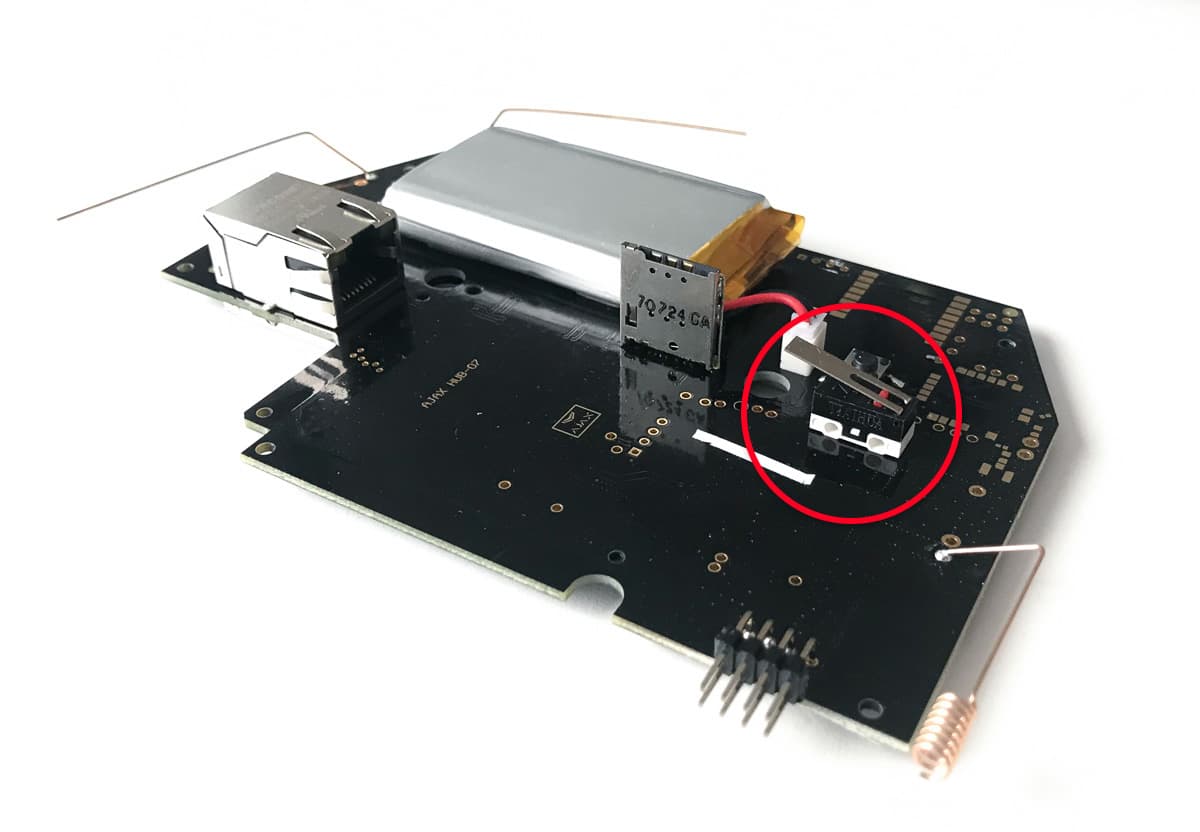

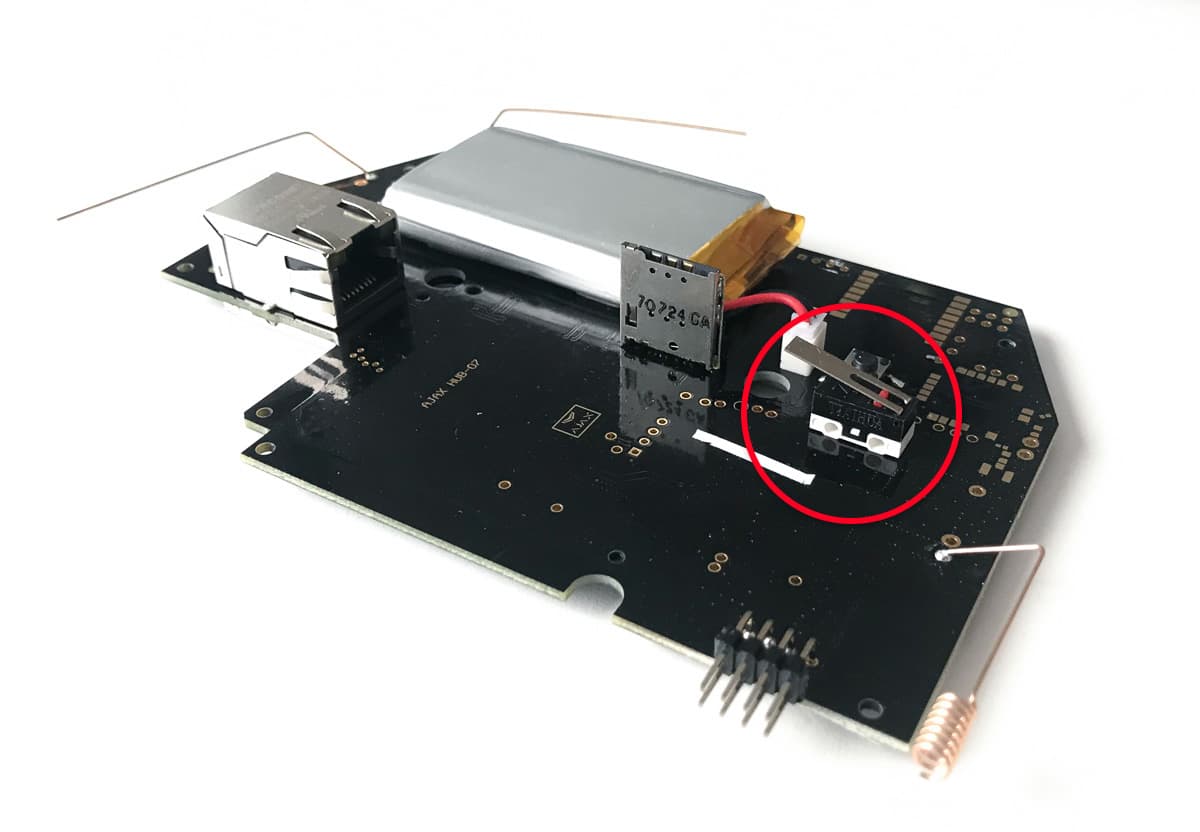

L’identifiant (ID) est le numéro de série du dispositif. Il est situé sous le code QR sur le boîtier, la carte et l’emballage du dispositif.

ID au bas de la boîte d’emballage

ID sous le couvercle

L’ID peut également être trouvé dans les états du dispositif dans l’application Ajax.

Cela dépend du modèle de la centrale :

Vous pouvez vérifier les centrales compatibles sur la page compatibilité des dispositifs Ajax.

Non. La centrale est conçue pour être installée à l’intérieur à des températures comprises entre -10°C et +40°C, et à une humidité relative allant jusqu’à 75%.

Une installation à l’extérieur peut entraîner un dysfonctionnement ou un mauvais fonctionnement de l’appareil.

L’identifiant de la centrale ou son numéro de série correspond aux 8 premiers caractères du QR code de la centrale.

Vous pouvez trouver l’identifiant de la centrale sous le panneau de montage SmartBracket, sur l’étiquette de l’emballage, ainsi que dans les états de la centrale dans l’application Ajax.

Remplacez l’unité alimentation standard de 110/230 V par celle de 12V PSU pour Hub/ Hub Plus/ReX.

Le nombre de scénarios par alarme, par appui sur un bouton ou par programmation dépend du modèle de centrale : Hub (2G) Jeweller et Hub (4G) Jeweller supportent jusqu’à 5 scénarios, Hub 2 Jeweller et Superior Hub Hybrid – jusqu’à 32, Hub Plus Jeweller et Hub 2 Plus Jeweller — jusqu’à 64.

En même temps, un seul scénario peut être créé par changement de mode de sécurité pour chaque dispositif d’automatisation. Ce type de scénario n’est pas inclus dans le nombre maximum de scénarios d’une centrale.

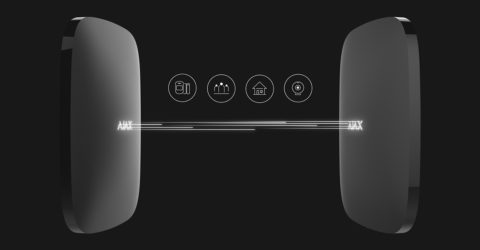

C’est une limitation matérielle. Pour la vérification visuelle des alarmes, le Hub 2 est équipé de deux modules radio. Le premier module utilise le protocole radio Jeweller, qui est responsable de la communication entre le hub et les appareils de sécurité Ajax, ainsi que de la transmission rapide des alarmes. Le deuxième module radio est réservé au nouveau protocole radio Wings, qui transmet des images du détecteur de mouvement MotionCam.

Hub (2G) Jeweller, Hub (4G) Jeweller et Hub Plus Jeweller sont équipés d’un module radio et communiquent avec les appareils de sécurité Ajax via le protocole radio Jeweller uniquement.

La mise à jour de l’OS Malevich 2.9 a ajouté la possibilité de transférer des données d’un hub à un autre sans reconfigurer le système, ni ajouter d’utilisateurs ou d’appareils.

Pour utiliser cette fonction, allez dans le menu Importation des données dans les paramètres du hub vers lequel vous souhaitez transférer des données, et suivez les instructions à l’écran. Pour transférer des données, l’OS Malevich des deux hubs doit être de la version 2.9 ou supérieur.

Les hubs n’ont pas de mode opérationnel pour le Rallonge de Signal Radio. Si vous avez besoin d’étendre la couverture de votre réseau radio de sécurité, utilisez rallonge de signal radio.

Nous ne fournissons pas de services d’échange de hub pour un nouveau modèle ou de rachat.

En même temps, nous vous donnons la garantie que le hub que vous avez acheté continuera à fonctionner comme un dispositif de contrôle du système de sécurité Ajax : il conservera le serveur et le soutien aux applications, ainsi que la compatibilité avec les appareils Ajax qui peuvent être fournis par la mise à jour OS Malevich.

Lorsque la centrale perd la connexion avec le serveur, les applications Ajax peuvent avertir les utilisateurs à l’aide d’un son standard de notification push ou d’une sirène (activé par défaut).

Pour désactiver le son de la sirène lorsque la centrale perd la connexion avec le serveur dans l’application Ajax :

Le nombre de répéteurs ReX connectés au système de sécurité Ajax dépend du modèle de Hub :

| Hub | 1 |

| Hub Plus | 5 |

| Hub 2 (2G) | 5 |

| Hub 2 (4G) | 5 |

| Hub 2 Plus | 5 |

| Superior Hub Hybrid (2G) | 5 |

| Superior Hub Hybrid (4G) | 5 |

La connexion de plusieurs ReX au hub est prise en charge par les appareils fonctionnant sous OS Malevich 2.8 ou supérieur.

Les alarmes sont transmises dans un délai de 0,3 secondes.

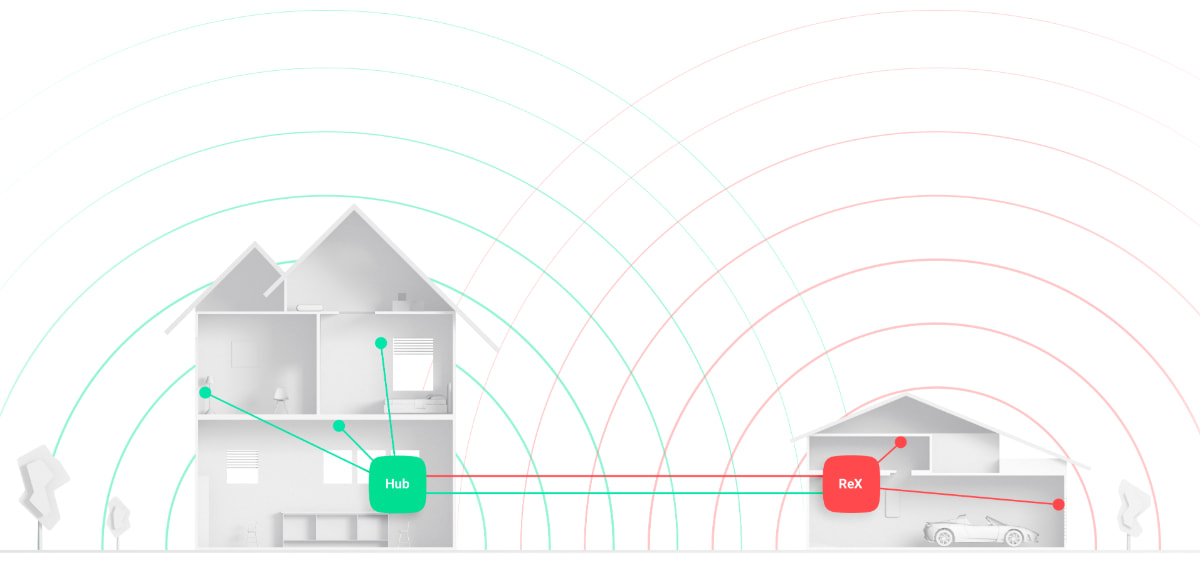

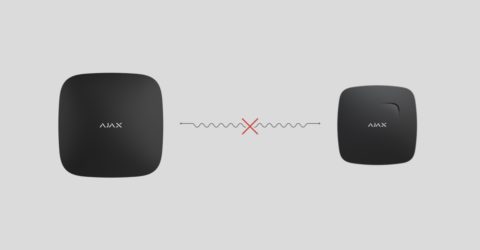

En cas de perte de connexion entre le hub et ReX, tous les appareils connectés au prolongateur de portée perdent également la connexion avec le hub.

En copiant les informations du système à partir du hub, ReX crée un groupe autonome d’appareils et réagit instantanément aux événements. Si ReX continue à communiquer avec les appareils connectés lorsque la connexion avec le hub est perdue, ReX assume le rôle de panneau de contrôle : il reçoit un signal d’alarme du détecteur et active la sirène.

Les utilisateurs ne peuvent gérer les modes de sécurité de ReX et des appareils connectés au prolongateur de portée qu’après que la connexion entre le prolongateur de portée et le hub ait été rétablie.

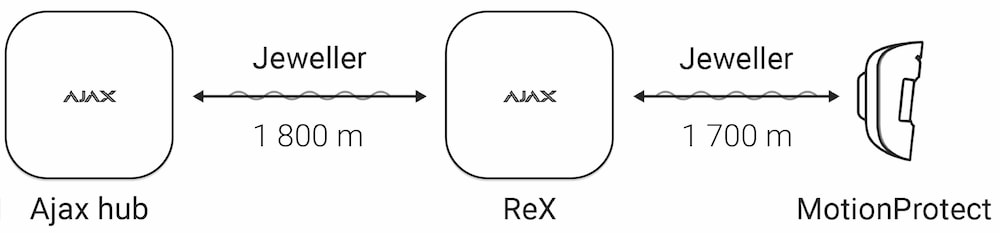

ReX fonctionne jusqu’à une distance de 1800 mètres du hub et peut doubler la portée de communication radio entre les appareils Ajax et le hub.

La portée de communication entre ReX et un appareil jumelé est limitée par la portée du signal radio de l’appareil (le paramètre correspondant est indiqué dans les caractéristiques de l’appareil sur le site Web et dans le Manuel de l’utilisateur).

Vous pouvez étendre considérablement la zone de couverture du réseau radio Ajax en utilisant plusieurs ReX dans le système de sécurité. Cependant, gardez à l’esprit que ReX ne peut être connecté directement qu’au hub et que la connexion d’un prolongateur de portée à un autre n’est pas compatible.

Le nombre de ReX connectés au système de sécurité dépend du modèle du hub.

Non. ReX étend la couverture de communication radio du système de sécurité, permettant ainsi l’installation d’appareils Ajax à de plus grandes distances du hub ou dans des endroits où une réception fiable du signal du panneau de contrôle ne peut être assurée.

ReX étend la couverture de communication radio du hub.

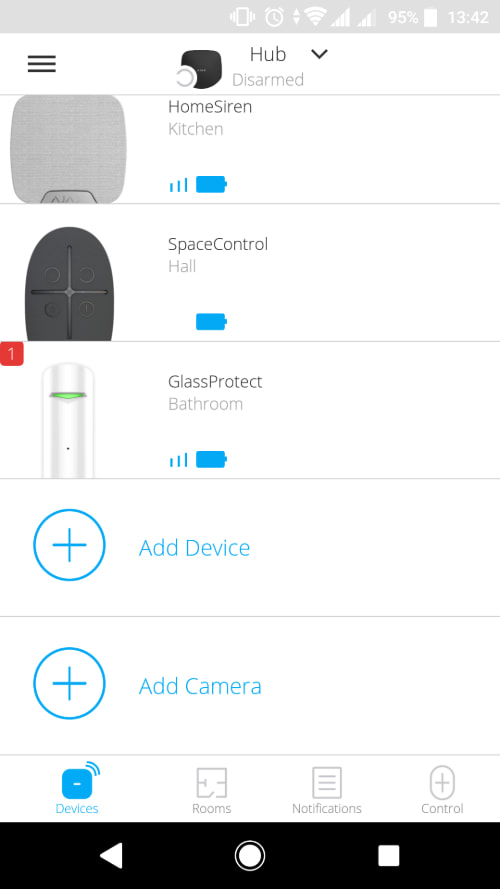

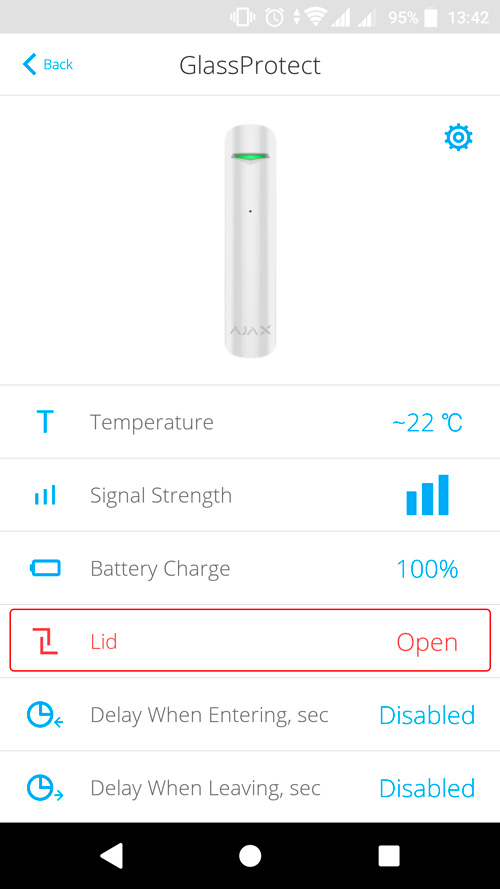

Bouton anti-sabotage est un bouton miniature situé sur le circuit imprimé de l’appareil. Il se déclenche lorsque le couvercle est ouvert ainsi qu’à la suite d’une tentative de détacher et/ou de soulever le dispositif de la surface, ce qui déclenche un événement.

Lorsque le bouton est relâché, la centrale envoie des notifications push et des messages SMS (si ce type de notification est activé) à tous les utilisateurs du système de sécurité et communique également l’événement au centre de télésurveillance.

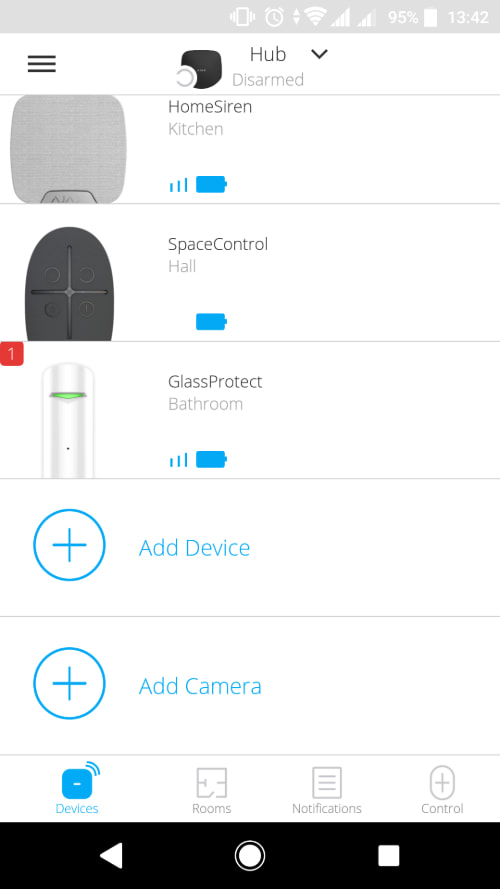

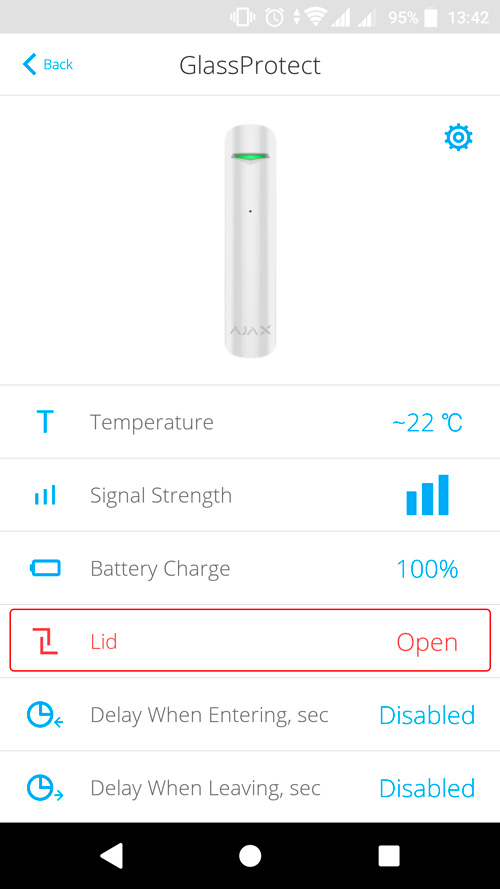

Si le bouton anti-sabotage est relâché, les applications Ajax affichent l’état Ouvert dans le champ Couvercle du menu du dispositif. En outre, un badge de dysfonctionnement apparaît sur l’icône du dispositif.

Le bouton anti-sabotage est un bouton miniature situé sur la carte du dispositif. Il déclenche une alarme en cas d’ouverture du boîtier de l’appareil, de retrait de l’appareil du panneau de montage ou de détachement de l’appareil par arrachement de la surface.

L’état du bouton anti-sabotage est affiché dans les applications Ajax, dans la section Couvercle. Lorsque l’état du boîtier est Ouvert, un symbole de défaut apparaît sur l’icône du dispositif.

La distance maximale entre la centrale et l’appareil peut atteindre 2 000 mètres dans un espace ouvert.

Les murs, plafonds et autres structures qui empêchent le signal radio de passer peuvent réduire considérablement la portée. Dans ce cas, la distance maximale dépend principalement du matériau, de l’épaisseur et de la position des structures.

Vous pouvez étendre la zone de couverture des systèmes de sécurité Ajax à l’aide de dispositifs de prolongation de la portée du signal radio

Appuyez sur le bouton d’alimentation (le logo Ajax s’éteint) et maintenez-le enfoncé pendant 30 secondes, jusqu’à ce que le logo clignote en rouge. Cette opération supprime toutes les connexions des détecteurs, les configurations des pièces et les paramètres de l’utilisateur. Les comptes d’utilisateurs restent connectés au système.

Les applications Ajax notifient par défaut la perte de connexion de la centrale avec le serveur Ajax Cloud, lorsqu’il n’y a pas de connexion via tous les réseaux de communication : Ethernet, Wi-Fi, Réseau cellulaire (réseaux de communication dépendent du modèle de la centrale).

Les applications Ajax peuvent notifier un tel événement de deux manières : notification push, son de la sirène (activé par défaut).

Pour recevoir une notification concernant la perte de connexion même avec un seul réseau de communication dans l’application Ajax :

Système de sécurité Ajax peut utiliser les réseaux de communication avec le serveur Ajax Cloud et le centre de télésurveillance suivants : Ethernet, Wi-Fi, cellulaire. Le nombre et le type de réseaux de communication dépendent du modèle de la centrale. En cas de perte de connexion via l’un des réseaux de communication, la centrale basculera instantanément sur un autre réseau disponible.

Lorsque plusieurs réseaux de communication sont connectés à la centrale, la priorité est accordée aux plus rapides : Ethernet et Wi-Fi (réseaux de communication dépendent du modèle de la centrale). Réseau cellulaire est utilisé comme celui de secours, ce qui permet de limiter le trafic de données. Cette priorité ne peut pas être modifiée.

Système de sécurité Ajax assure la connexion à Ajax Cloud via tous les réseaux de communication : Ethernet, Wi-Fi, réseau cellulaire (réseaux de communication dépendent du modèle de la centrale). Ceci est important pour qu’en cas de perte de connexion via l’un des réseaux de communication, la centrale puisse basculer instantanément sur un autre réseau disponible.

La plupart des données sont transmises via Ethernet et Wi-Fi et la petite partie – via réseau cellulaire. Cette priorité ne peut pas être modifiée.

L’identifiant de l’utilisateur est un numéro unique qui est attribué par la centrale à l’utilisateur spécifique lors de l’ajout.

Si l’utilisateur possède plusieurs centrales, il se verra attribuer un numéro unique dans chaque centrale

Votre identifiant utilisateur se trouve dans les paramètres du profil (Centrale → Paramètres → Paramètres utilisateur

).

Votre identifiant ainsi que les combinaisons pour utiliser le code d’accès personnel du clavier sont affichés dans le menu des paramètres.

Ajax chiffre les données en utilisant son propre protocole propriétaire à clé flottante. Ce protocole est résistant à la violation : même avec la puissance d’un superordinateur, il faudra des années déchiffrer la clé par une recherche exhaustive.

Supposons qu’un attaquant ait réussi à compromettre la clé. Dans ce cas, le protocole est toujours protégé par le compteur de session : une nouvelle clé de chiffrement est générée lors de chaque session de communication entre le dispositif et la centrale.

Même si un attaquant contourne le compteur de session, il sera arrêté par l’authentification du dispositif : une voie de communication sécurisée est créée entre le détecteur et la centrale, suivie d’un contrôle d’identité.

Chaque appareil possède un identifiant personnel par lequel la centrale le reconnaît.

Si le périphérique échoue à la vérification de l’identité, la centrale ignorera ses commandes.

En outre, la centrale détectera la perte du dispositif Ajax que les attaquants cherchent à substituer par un faux. Le temps de détection dépend du type de dispositif : 3 secondes pour les appareils Ajax filaires et le temps défini dans les paramètres du Jeweller — pour les appareils sans fil. La notification de perte de connexion sera envoyée au centre de télésurveillance et aux utilisateurs du système.

L’ID du groupe est un numéro du groupe, qui est nécessaire pour armer des groupes séparés à partir du clavier.

Le numéro du groupe (ID) est affiché dans les paramètres des groupes (Centrale → Paramètres → Groupes).

Lorsque la communication entre la centrale et le serveur échoue (le logo Ajax s’allume en rouge), le système de sécurité continue à fonctionner de manière autonome en réagissant à tous les événements, en exécutant les scripts activés et en activant la sirène le cas échéant.

Les événements lors de l’échec de communication sont enregistrés dans la mémoire tampon de la centrale et sont transmis aux applications Ajax lorsque la communication avec le serveur est rétablie.

Le nombre d’événements stockés dans la mémoire tampon de la centrale peut être défini dans les paramètres de la centrale. Vous pouvez sélectionner de 100 (par défaut) à 1 000 événements par incréments de 50 événements. Cette fonction est disponible pour les centrales dotées de la version 2.25 ou ultérieure du firmware OS Malevich (sauf Hub (2G) Jeweller). Pour les centrales dont la version du firmware va jusqu’à OS Malevich 2.17, la mémoire tampon ne peut contenir plus de 130 événements. Sauf Hub (2G) Jeweller, elle peut stocker jusqu’à 64 événements.

Comme les applications Ajax communiquent avec la centrale via le serveur, vous ne pouvez pas faire fonctionner la centrale via les applications en cas d’échec de la connexion Internet.

Si la connexion de la centrale au réseau cellulaire est active, elle continue d’appeler et d’envoyer des SMS aux utilisateurs – si ces méthodes de notification sont activées.

La connexion directe (onglet Centre de télésurveillance) est le canal utilisé pour transmettre les événements de la centrale directement au Centre de télésurveillance du fournisseur de services de sécurité, en contournant notre serveur.

Lorsque la connexion directe est utilisée, tous les événements sont communiqués directement au centre de télésurveillance sans affecter le fonctionnement des applications Ajax. Si la connexion directe est perdue pour une raison quelconque, le serveur sert de canal de communication redondant.

Par défaut, le hub est réglé sur un intervalle de ping du hub-détecteur de 36 secondes et 30 paquets de données non distribuables pour considérer l’appareil comme perdu. Avec ces paramètres, le hub détectera la perte du détecteur en 18 minutes.

Pour réduire ce temps, allez dans les paramètres du hub dans la section Jeweller et modifiez les paramètres. Le temps minimum pour détecter la perte de connexion avec l’appareil est de 36 secondes (3 interrogations de 12 secondes chacun).

Le délai avant le déclenchement de l’alarme par la perte de communication entre le hub et l’appareil est calculé avec la formule suivante :

Intervalle de ping × nombre de pings manqués pour déterminer l’échec de la connexion

Notez qu’avec l’intervalle ping minimum, des interférences à court terme peuvent entraîner une perte de connexion avec l’appareil. Par conséquent, ne définissez les valeurs minimales que s’il est essentiel d’informer rapidement des événements survenant dans le système.

Retirez la carte SIM de l’ancien opérateur de votre centrale et remplacez-la par la carte SIM du nouvel opérateur mobile. Pour plus de détails sur l’installation d’une carte SIM dans la centrale, veuillez vous référer à la section Connexion de la centrale à Ajax Cloud dans le manuel d’utilisation de la centrale.

Avant de changer de carte SIM, vérifiez le tarif, les conditions tarifaires et les données APN auprès de l’opérateur de télécommunications dont vous prévoyez d’utiliser la carte SIM.

Après avoir changé la carte SIM, vérifiez les paramètres de connexion au réseau cellulaire dans l’application Ajax. Si nécessaire, modifiez les paramètres de la carte SIM.

Le numéro de boucle (zone) est nécessaire pour décrire tous les dispositifs connectés à la centrale lors de l’ajout de sites protégés au centre de télésurveillance de l’entreprise de sécurité.

Ce numéro est attribué lors de l’ajout d’un dispositif à la centrale. Le premier dispositif ajouté reçoit le premier numéro de boucle (zone). Après avoir retiré le dispositif du système, son numéro devient disponible et est libéré. Ce numéro libéré peut être attribué au prochain dispositif ajouté au système.

Le numéro de boucle (zone) est disponible dans les états de chaque appareil de l’application Ajax :

Centre de télésurveillance — est une fonction utilisée par les sociétés de sécurité pour configurer une connexion directe de la centrale au centre de télésurveillance. Lorsque la Connexion Directe est activée, la centrale enverra les événements directement à l’IP et au port spécifiés dans les paramètres (sans la participation de notre serveur).

La version du firmware peut être trouvée dans les états de le dispositif dans l’application Ajax.

Seulement les informations les plus importantes sur les dispositifs de sécurité et la Smart Home

Veuillez vérifier votre messagerie pour confirmer votre abonnement

L'utilisateur avec cet adresse e-mail s'est déjà inscrit

Contacter [email protected]

Erreur inattendue, veuillez réessayer plus tard